DATA BREACH no DATA BREACH

L’idea di questo articolo, come per altri che lo hanno proceduto, è nato per caso. Da una lettura casuale su un sito americano che tratta Data Science, nello specifico, sul fenomeno di Data Breach .

Andiamo a narrare i fatti che hanno portato a farmi delle domande, piuttosto, complesse.

Dispositivo militare con database biometrico di 2.000 persone venduto su eBay per 68 dollari

Quando un ricercatore di sicurezza tedesco, Matthias Marx, ha trovato un dispositivo militare degli Stati Uniti in vendita su eBay – uno strumento precedentemente utilizzato per identificare persone ricercate e noti terroristi durante la guerra in Afghanistan – Marx ha scommesso un po’ e ha fatto un’offerta bassa di 68 dollari.

Probabilmente non si aspettava di vincere, dato che ha offerto meno della metà del prezzo richiesto dal venditore, 149,95 dollari. Ma ha vinto e poi ha avuto una sorpresa ancora più grande, come riporta il New York Times. Quando il dispositivo è arrivato con una scheda di memoria ancora all’interno, Marx è rimasto scioccato nel rendersi conto di aver involontariamente acquistato i nomi, le nazionalità, le fotografie, le impronte digitali e le scansioni dell’iride di 2.632 persone i cui dati biometrici erano stati presumibilmente scansionati dall’esercito statunitense.

Il dispositivo avrebbe memorizzato non solo informazioni personali identificabili (PII) di persone apparentemente sospette, ma anche di membri dell’esercito statunitense, di persone in Afghanistan che lavoravano con il governo e di persone comuni temporaneamente detenute ai posti di blocco militari. La maggior parte dei dati proveniva da residenti in Afghanistan e Iraq.

Una Intelligenza Artificiale può generare idee per Borse ispirate a Catene di Fast Food?

APPLE VISION PRO e Turismo – cambierà tutto se tutto cambierà

Autoconciencia, Inteligencia Artificial y ser Viajero

Syntography and Tourism. Photographs retouched with Artificial Intelligence?

Tutti questi dati avrebbero dovuto essere distrutti in loco, ma a quanto pare ciò non è mai avvenuto. La mancata cancellazione dei dispositivi è coerente con le occasionali mancanze dell’esercito statunitense negli ultimi dieci anni, che hanno messo le persone che hanno aiutato le forze armate e i membri dell’esercito statunitense a rischio di essere identificati e presi di mira dai talebani, come riporta il Times.

Attualmente non si sa con certezza quante volte il dispositivo sia passato di mano dall’ultima volta che è stato usato nel 2012 vicino a Kandahar, in Afghanistan.

Marx ha mostrato molta cautela con i dati, rifiutando di condividere il database elettronicamente con il Times. Il Times ha invece inviato un reporter in Germania presso la sede di Marx per vedere i dati, poi si è messo in contatto con almeno un americano che ha confermato che i dati erano probabilmente suoi.

L’addetto stampa del Dipartimento della Difesa (DOD), il generale di brigata Patrick S. Ryder, ha detto al Times che avrebbe dovuto esaminare i dati prima di confermarne l’autenticità.

Ovviamente, non è lecito vendere o rendere noti dati personali per di più di natura biometrica e di provenienza militare, eppure, è successo.

Siamo in piena zona Data Breach e, vi assicuro, lo stesso mondo del Turismo potrebbe tremare a questa notizia.

Cosa è il Data Breach

Con il termine data breach si intende un incidente di sicurezza in cui dati sensibili, protetti o riservati vengono consultati, copiati, trasmessi, rubati o utilizzati da un soggetto non autorizzato. Solitamente il data breach si realizza con una divulgazione di dati riservati o confidenziali all’interno di un ambiente privo di misure di sicurezze (da esempio, su web) in maniera involontaria o volontaria. Tale divulgazione può avvenire in seguito a:

- perdita accidentale: ad esempio, data breach causato da smarrimento di una chiavetta USB contenente dati riservati

- furto: ad esempio, data breach causato da furto di un notebook contenente dati confidenziali

- infedeltà aziendale: ad esempio, data breach causato da una persona interna che avendo autorizzazione ad accedere ai dati ne produce una copia distribuita in ambiente pubblico

- accesso abusivo: ad esempio, data breach causato da un accesso non autorizzato ai sistemi informatici con successiva divulgazione delle informazioni acquisite

Data breach: tipi e conseguenze

Quando si verifica un data breach, possono esserci tre possibili effetti collaterali:

- Data breach di confidenzialità, quando i dati sono oggetto di divulgazione o accesso da parte di terzi non autorizzati

- Data breach di disponibilità, quando i dati non sono più disponibili temporaneamente o definitivamente

- Data breach di integrità, quando i dati sono modificati e quindi non più affidabili

L’analisi dell’incidente deve quindi focalizzarsi su questi tre punti per comprendere cosa è accaduto ai propri dati.

A seguito della valutazione seguono le misure da adottare e i livelli di priorità.

Un adeguato processo di valutazione del data breach si articola nelle seguenti fasi:

- Comprendere quali sono i dati oggetto di violazione e gli asset colpiti

- Individuare un ordine di priorità e di criticità di dati coinvolti e di servizi da poter eventualmente interrompere

- Comprendere l’origine della violazione e le ragioni

- Valutare l’impatto del data breach

- Eseguire copie forensi dei sistemi coinvolti

- Lavorare per ripristinare i servizi e integrità, disponibilità e confidenzialità dei dati

- Valutare eventuali segnalazioni al Garante e agli interessati

Cosa gravissima, il furto di cui sopra, trattava di dati Biometrici.

Data breach: tipi e conseguenze

Quando si verifica un data breach, possono esserci tre possibili effetti collaterali:

- Data breach di confidenzialità, quando i dati sono oggetto di divulgazione o accesso da parte di terzi non autorizzati

- Data breach di disponibilità, quando i dati non sono più disponibili temporaneamente o definitivamente

- Data breach di integrità, quando i dati sono modificati e quindi non più affidabili

L’analisi dell’incidente deve quindi focalizzarsi su questi tre punti per comprendere cosa è accaduto ai propri dati.

A seguito della valutazione seguono le misure da adottare e i livelli di priorità.

Un adeguato processo di valutazione del data breach si articola nelle seguenti fasi:

- Comprendere quali sono i dati oggetto di violazione e gli asset colpiti

- Individuare un ordine di priorità e di criticità di dati coinvolti e di servizi da poter eventualmente interrompere

- Comprendere l’origine della violazione e le ragioni

- Valutare l’impatto del data breach

- Eseguire copie forensi dei sistemi coinvolti

- Lavorare per ripristinare i servizi e integrità, disponibilità e confidenzialità dei dati

- Valutare eventuali segnalazioni al Garante e agli interessati

Cosa gravissima, il furto di cui sopra, trattava di dati Biometrici.

Dati Biometrici, cosa sono.

Partiamo dalla definizione data dal GDPR, in cui è spiegato che si tratta di “dati personali ottenuti da un trattamento tecnico specifico, relativi alle caratteristiche fisiche, fisiologiche o comportamentali di una persona fisica e che ne consentono o confermano l’identificazione univoca, quali l’immagine facciale o i dati dattiloscopici”.

Il dato biometrico è per esempio l’impronta digitale usata per sbloccare gli smartphone di ultima generazione, ma anche la forma fisica della mano, del volto, dell’iride o della retina, il timbro e la tonalità della voce.

La raccolta di questi dati avviene tramite componenti hardware e software che acquisiscono le informazioni e le analizzano confrontandole con dati acquisiti in precedenza e conservati in un database (di solito direttamente sullo smartphone, nel caso delle, impronta, e non condivisi con il produttore). In tal modo è possibile identificare la persona interessata.

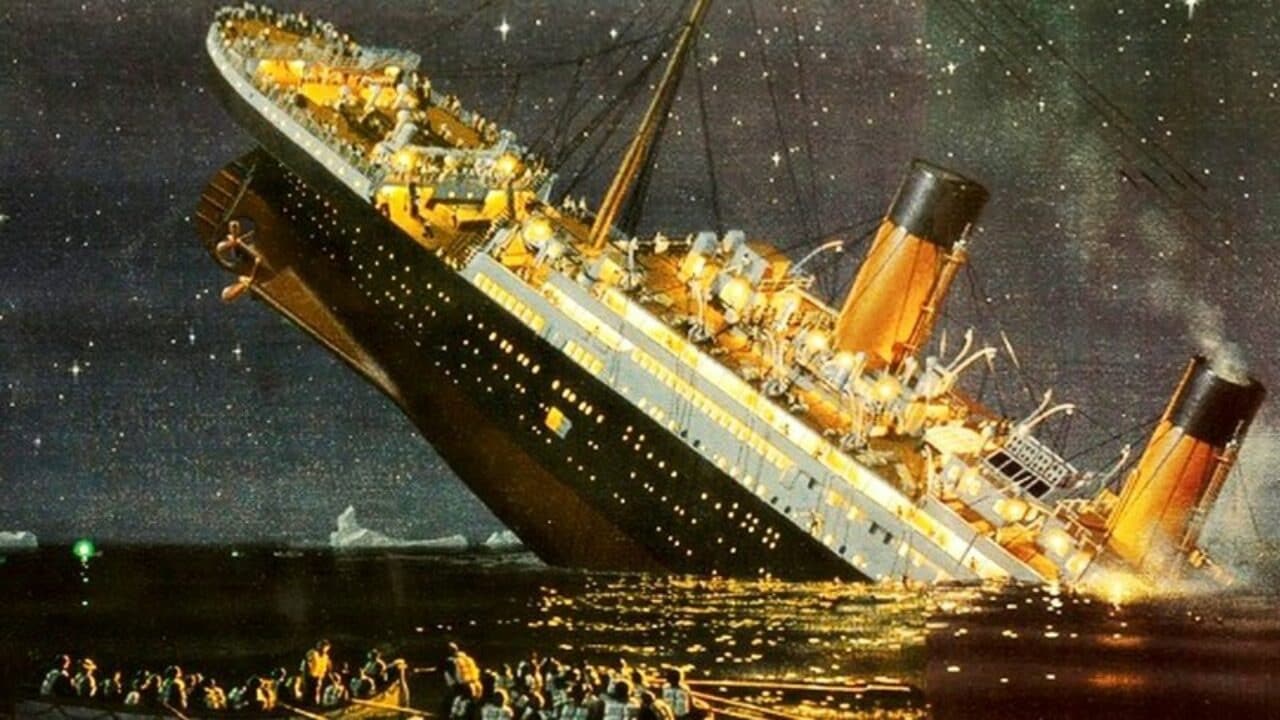

Un sistema “Titanic”.

Furto dati biometrici nel settore turistico?

Abbiamo, già parlato del concetto di token nel Futuro del settore turistico e di come sia legato al concetto di Blockchain e, quindi, sicurezza dei dati dell’usufruitore.

Sì, perchè, sempre più spesso useremo dati biometrici ( impronta digitale, scansione facciale, password vocali, ecc) proprio nella utilizzazione di token per usufruire dei servizi alberghieri di cui si ha diritto con i token.

Inutile, dirvi che con un data breach simile, chiunque potrebbe utilizzare la nostra identità biometrica per avere diritto dei nostri servizi sotto forma digitale. Questo problema potrebbe, anche, essere maggiore di quello che si immagina perchè per un sistema informatico riconoscere la differenza tra chi possiede realmente quelle credenziali biometriche è impossibile.

Immaginate di aver inventato il sistema perfetto di protezione della propria identità e che questo sistema fallisca; no, per colpa della tecnologia, ma, per la poca cura nell’attuarla. Nessuno,anche legalmente, potrebbe risolvere facilmente la cosa.

Per fare un esempio è come quando venne varato il Titanic, che si pensava inaffondabile, e, non si sono previste opportunamente le dovute garanzie di sicurezza, perchè ritenuta debole la possibilità di un affondamento.

Stessa cosa: si potrebbe ritenere impossibile che qualcuno abbia gli stessi dati biometrici e ritenere nulla la minaccia che ci sia un impostore con le stesse credenziali.

Eppure, come abbiamo visto, per 68$ su Ebay ho migliaia di personalità e possibilità di acquistare token, violare sistemi pubblici, compiere crimini, votare per candidati “amici” con un semplice click.

via Ammiraglio Millo 9 .

Alberobello, Bari.

📞 +39 339 5856822